Procesado de tráficos en Palo Alto Networks

En este artículo, exploraremos en profundidad cómo se lleva a cabo la gestión del tráfico de red en los firewalls Strata de Palo Alto Networks. Este artículo marca el inicio de una serie en la que nos sumergiremos en el modo en que distintos fabricantes de seguridad perimetral manejan el tráfico de red en sus dispositivos. No solo nos centraremos en los firewalls, sino también en otras soluciones que contribuyen a asegurar y optimizar la red y a proteger los activos de las compañías que necesitan exponerse.

Arrancaré con un poco de historia para poner contexto, allá por el año 2005, Palo Alto Networks irrumpió en el mercado con una visión innovadora en cuanto al tratamiento del tráfico en sus dispositivos. En aquel entonces, la seguridad de red se limitaba principalmente a bloquear puertos y direcciones IP, algunos fabricantes realizaban inspecciones básicas de protocolos más estándar, pero rara vez se adentraban más allá de las cabeceras de los paquetes. Para inspeccionar paquetes de datos sin afectar la latencia, se requería la implementación de un Intrusion Prevention System (IPS) en paralelo, lo que a menudo resultaba complejo y costoso.

Con el avance tecnológico y el desarrollo de procesadores más rápidos y potentes, así como chipsets especializados para tareas específicas como la gestión de certificados y el descifrado de paquetes SSL, surgió la posibilidad de gestionar la seguridad del tráfico de red en tiempo real. Fue en este contexto que Nir Zuk, ingeniero con experiencia en Checkpoint y Netscreen (Juniper), concibió la idea de fusionar las capacidades de ambos enfoques, dando lugar al primer Next Generation Firewall (NGFW) de Palo Alto Networks, una solución que revolucionó el panorama de la seguridad de red.

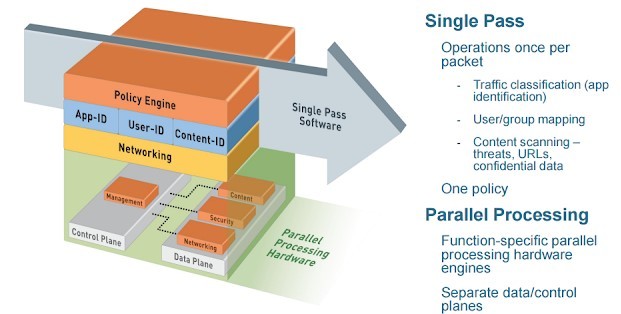

El NGFW, y en particular los de Palo Alto Networks, se distingue por su capacidad para procesar en una única pasada un paquete, mejorando los tiempos de procesado de paquetes y la latencia que introduce la inspección de paquetes en el trafico de red.

Por otra parte, a lo largo de los años, Palo Alto Networks ha construido una base de conocimiento de aplicaciones de red,

https://applipedia.paloaltonetworks.com/

la cual es capaz de reconocer las huellas o patrones únicos que las aplicaciones de red dejan cuando interactúan en la red. Esta base de conocimiento en constante evolución permite categorizar el tráfico de manera precisa y ofrece múltiples ventajas en la identificación de aplicaciones, tal como veremos más adelante.

Un punto crucial a considerar es que cada equipo desplegado por Palo Alto Networks en las instalaciones de sus clientes intercambia información con la nube del fabricante. Con millones de sondas activas en todo el mundo, el aprendizaje de nuevos patrones es continuo y estos patrones son compartidos con otros equipos a través de los servicios en la nube de la compañía, tejiendo una red inteligente que se fortalece con cada transacción.

En resumen, en este artículo intentare sentar las bases para comprender cómo los firewalls de Palo Alto Networks abordan la gestión del tráfico de red. A partir de aquí, nos adentraremos en los pasos específicos que sigue un firewall al procesar un paquete, brindando una visión completa de cómo se asegura el trafico de la red y como se enfrenta a las amenazas en la era digital.

Fases del procesado del tráfico

Identificación y clasificación del tráfico (Fase 1)

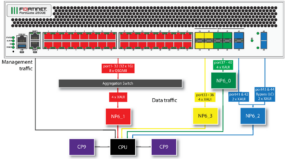

Las acciones que un firewall ejecuta cuando recibe un paquete se presentan a continuación. Es importante destacar que estas acciones se llevan a cabo en simultáneo. Esta característica se subrayará a lo largo de este artículo, ya que es un punto crucial en la arquitectura hardware de los dispositivos de Palo Alto Networks. Además, esta característica marca una de las diferencias distintivas de Palo Alto Networks respecto a sus competidores en el mercado.

- Identificación de la Aplicación (App-ID): Analiza el tráfico de red en busca de patrones únicos en el flujo de datos, permitiendo identificar las aplicaciones específicas que generan ese tráfico. Esto se hace más allá de puertos y protocolos, permitiendo un control y seguridad más precisos al identificar las aplicaciones reales que se ejecutan en la red.

- Identificación del Usuario (User-ID): Permite la identificación y el seguimiento de usuarios individuales en una red, relacionando direcciones IP con identidades de usuarios reales. Esto permite aplicar políticas de seguridad y control de acceso basadas en identidades, en lugar de simplemente en direcciones IP, lo que mejora la precisión y la efectividad de la seguridad de la red al considerar quiénes son los usuarios detrás de las actividades en línea, permite integrarse con Radius, AD, SAML, etc.

- Identificación del Contenido (Content-ID): Se centra en la inspección y análisis profundo de contenido en el tráfico de red. Utiliza técnicas avanzadas como inspección SSL, análisis de paquetes y búsqueda de patrones para identificar y clasificar aplicaciones, usuarios y amenazas en tiempo real. Esto se logra mediante la comparación de flujos de datos con una base de datos actualizada de firmas y características conocidas, lo que permite una detección precisa y la aplicación de políticas de seguridad específicas para garantizar una protección efectiva y granular.

Luego de completar esta etapa inicial de clasificación del tráfico, que se ejecuta en un proceso paralelo, es decir, con todas las inspecciones simultáneas, se avanza a la siguiente fase. Este enfoque mejora los tiempos de procesamiento y tiene un impacto mínimo en la latencia de la comunicación.

Decisiones Basadas en Políticas (Fase 2)

En esta fase, nuestras políticas predefinidas en el firewall cobran protagonismo. Deben autorizar o restringir en función de los criterios identificados en la fase 1 y otros atributos relevantes. Aquí radica la diferencia con los enfoques de los firewalls convencionales, que se basaban en puertos y direcciones IP. Un NGFW introduce conceptos más amplios en sus reglas, lo que enriquece la administración del tráfico.

En esta segunda fase, el conocimiento y experiencia del administrador son esenciales. Se deben seguir normas fundamentales: evitar la regla «any any permit» al final, registrar el tráfico crítico, bloquear el tráfico perjudicial para el firewall, concluir con una regla de denegación y registro para el tráfico no coincidente. Estas medidas ofrecen visibilidad y simplifican el proceso de depuración.

A continuación, avanzamos hacia la siguiente etapa de este proceso.

Tratamiento de Tráfico Específico (Fase 3)

1. NAT (Network Address Translation): En caso necesario, el firewall realizará traducción de direcciones de red después de aplicar las políticas. Solo el tráfico permitido se somete a la traslación de direcciones o puertos. Después de determinar el tráfico para NAT, modifica las direcciones IP en las cabeceras, ya sea para nat de origen o destino, o realiza tareas como:

· Traducción de direcciones privadas a públicas

· Sobrecarga (PAT)

· Búsqueda de dirección

· Traducción de direcciones en redes VPN

· Excepciones y exclusiones

2. VPN (Red Privada Virtual): Para tráfico que necesita ser cifrado o descifrado, el firewall realiza estas operaciones:

· Inicio de la conexión VPN

· Negociación de parámetros

· Autenticación

· Cifrado y encapsulación

· Transmisión de datos

· Desencapsulación y descifrado

· Procesamiento local.

· Finalización de la conexión

3. Calidad de Servicio (QoS): Se aplican reglas para priorizar ciertos tipos de tráfico sobre otros, para ello realiza la siguientes acciones:

· Clasificación de tráfico

· Definición de políticas

· Asignación de ancho de banda

· Limitación de tráfico

· Marcado de tráfico

· Priorización basada en políticas

· Monitorización y ajuste

Esta fase 3 deja cursando en el firewall el trafico que necesitamos para que los usuarios de la red puedan realizar su trabajo, y por ende nos entrega el trafico que nos interesa inspeccionar, y que se realiza en la siguiente fase:

Inspección Profunda de Paquetes (DPI) (Fase 4)

En esta fase es donde realmente se hace la magia de un firewall NGFW y donde cada fabricante compite por disponer de las mejores firmas detección de amenazas, es aquí donde se marca la diferencia entre los principales jugadores del mercado, ya que por mucho rendimiento que dé el hardware, sin inteligencia de amenazas de poco nos vale.

Palo Alto Networks inspecciona de la siguiente manera:

- Captura de paquetes: Cuando el firewall recibe paquetes de red, el motor de DPI se activa para examinar el contenido de los paquetes que pasan las fases iniciales y son aceptados por el equipo en base a sus políticas configuradas.

- Desensamblaje de paquetes: Los paquetes se desensamblan para acceder a su contenido y estructura. Esto incluye datos de encabezado y carga útil o payload.

- Comparación con firmas: El motor de DPI compara los patrones y características del flujo de datos con una base de datos de firmas previamente definidas. Estas firmas corresponden a aplicaciones, protocolos, comportamientos maliciosos y otros elementos.

- Identificación de aplicaciones: Basado en la comparación con las firmas, el firewall identifica las aplicaciones que generan el tráfico. Esto va más allá de la inspección basada en puertos y protocolos, ya que se centra en la identificación real de aplicaciones.

- Decodificación de contenido: Si el tráfico está encriptado, el firewall puede utilizar técnicas de descifrado para acceder al contenido real de los paquetes cifrados y analizarlo.

- Reconstrucción de sesión: El firewall reconstruye y rastrea el flujo de comunicación entre los dispositivos para comprender la secuencia y el contexto de la comunicación.

- Aplicación de políticas: Basado en la identificación de aplicaciones y otros atributos, el firewall aplica políticas de seguridad y control predefinidas. Estas políticas pueden incluir la priorización de aplicaciones, la prevención de amenazas y la inspección de contenido.

- Prevención de amenazas: El motor de DPI también analiza la carga útil de los paquetes en busca de patrones maliciosos, virus, malware y otros indicadores de amenazas. Puede bloquear o alertar sobre actividades sospechosas.

- Acciones según políticas: Dependiendo de las políticas definidas, el firewall puede permitir, bloquear, priorizar o tomar otras acciones sobre el tráfico.

- Registro y generación de informes: El firewall registra las acciones tomadas, lo que permite la generación de informes y análisis de tráfico para fines de seguridad y auditoría.

Como comente anteriormente, es en esta fase donde se aplica la inteligencia y es por esto, que estos equipos se denominan NGFW, una vez el trafico es inspeccionado y se le aplica su correspondiente política para permitirlo o denegarlo, una vez aquí aplicaríamos hacia una ultima fase.

Registros y Monitorización (Fase 5)

La visibilidad y la capacidad de respuesta ante amenazas son esenciales para mantener la integridad de las redes y la protección de los datos. En esta línea, el registro y la monitorización en los firewalls Palo Alto Networks desempeña un papel crucial al proporcionar una comprensión profunda de la actividad de la red, eventos de seguridad y el rendimiento del dispositivo. Estos procesos permiten a las organizaciones identificar amenazas potenciales, tomar medidas rápidas y optimizar la gestión de la seguridad, todo ello se realiza por medio de los siguientes procesos en la fase de monitorización:

- Registro de Eventos Relevantes

- Almacenamiento y Análisis

- Generación de Alertas y Notificaciones

- Monitorización Constante

- Generación de Informes Detallados

Ademas de estas fases, las cuales están muy resumidas para una lectura que no se haga excesivamente pesada, los firewalls de Palo Alto, permiten una serie de funciones avanzadas, las cuales tienen un coste superior en las licencias que se adquieren, pero que proporcionan algunas características muy interesantes y que os cuento a continuación:

Funciones Avanzadas

- Prevención contra Amenazas: Utilizando bases de datos actualizadas de amenazas conocidas, el firewall puede bloquear ataques en tiempo real, como puede ser un DDoS o algunos tipos de ataques de fragmentación de paquetes.

- Sandboxing: Archivos y ejecutables sospechosos pueden ser enviados a un entorno aislado para su análisis, lo que permite «explotar» «artifacts» en una maquina aislada simulando ser un equipo de nuestra red, esta funcionalidad permite detectar ataques programados en el tiempo y que no son inmediatos tras una infección.

- Integración con la Nube de terceros: Los firewalls de Palo Alto Networks a menudo se pueden integrar con servicios en la nube para actualizaciones en tiempo real sobre nuevas amenazas y para facilitar capacidades como el análisis avanzado de amenazas, esto permite disponer de inteligencia de amenazas no solo del fabricante, si no de otros muchos players que existen en el mercado, lo que incrementa la capacidad de detección del equipo.

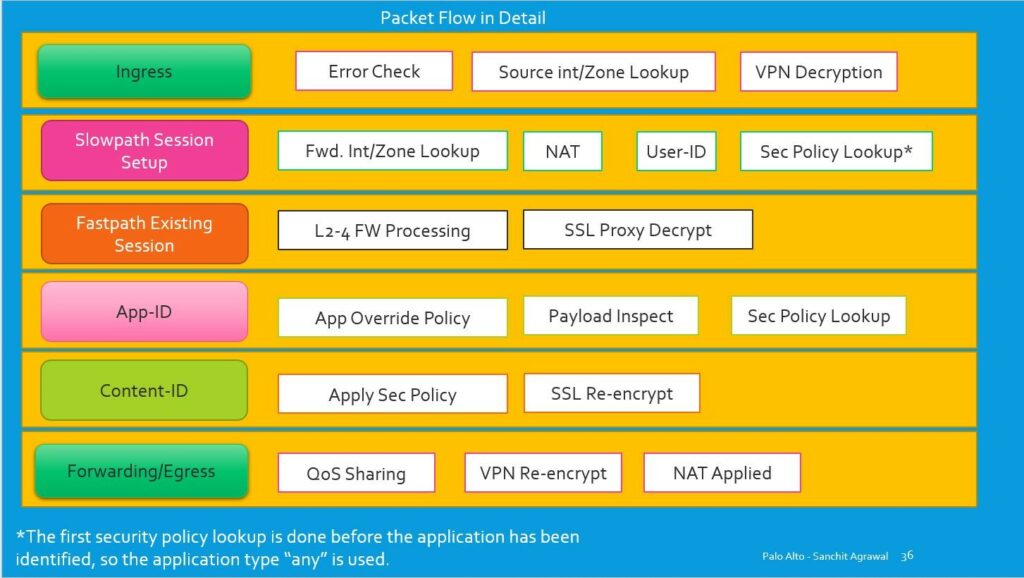

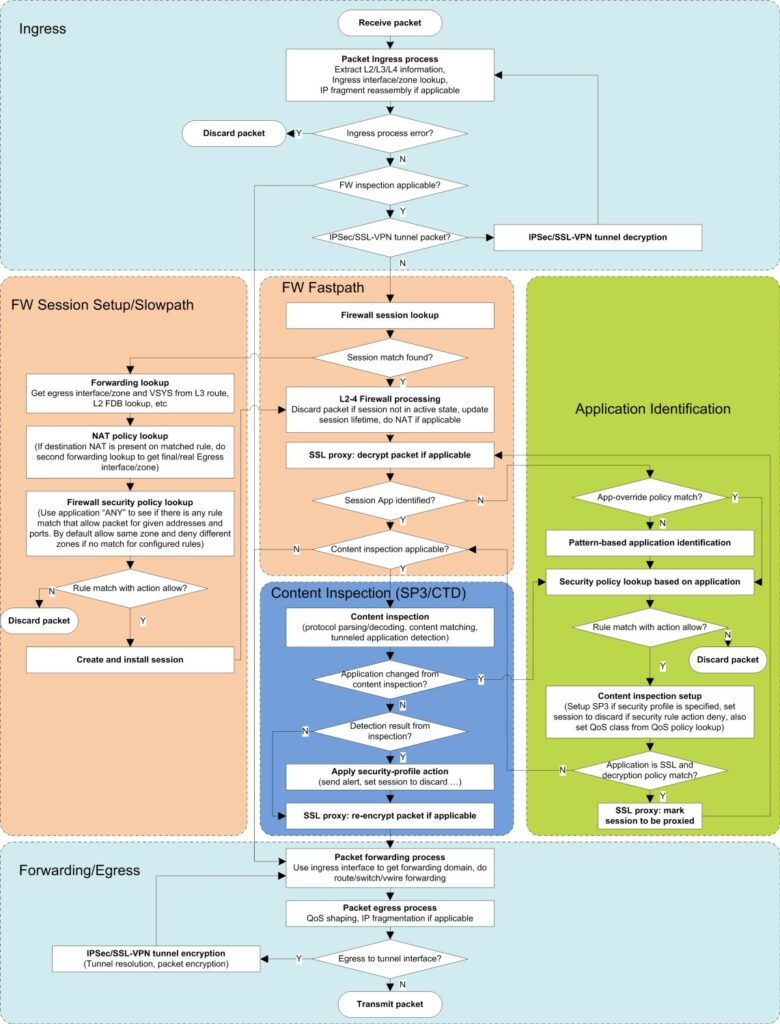

Como observación adicional, he optado por no adentrarme en un análisis detallado de cada una de las fases. Como se puede apreciar en el gráfico que se muestra más abajo, la realidad es significativamente más compleja. Estos dispositivos cuentan con la capacidad de llevar a cabo, por ejemplo, el procesamiento rápido (Fastpath) de paquetes que ya han sido previamente identificados como legítimos y no requieren una nueva inspección. Este enfoque acelera el tratamiento de tales paquetes. Si el artículo despierta un interés creciente, es posible que considere realizar una serie más especializada que aborde de manera específica estos equipos de Palo Alto Networks.

Procesado real del flujo de paquetes en firewalls Strata de Palo Alto Network

Como último punto a considerar, es importante señalar que la definición por fases del procesamiento del tráfico, si bien proporciona una comprensión general de cómo opera un firewall de tipo NGFW, como es el caso de los dispositivos Strata de Palo Alto Networks, no refleja completamente la realidad. Esto se debe a que muchas de las acciones se ejecutan en paralelo en una sola pasada del paquete por los motores de inspeccion, lo que permite un procesamiento más eficiente y rápido. Sin embargo, esta división en fases resulta útil para entender los movimientos del tráfico en este tipo de dispositivos. Es relevante mencionar que gran parte de estas fases ocurren simultáneamente a través de procesos paralelos, facilitados por copias del tráfico en FPGAs dedicadas.