En el vasto universo de las TI, y en especial en el campo de las redes de datos y su seguridad, las ventajas y desventajas de contar con una documentación de red adecuada son patentes. La calidad de dicha documentación puede ser el punto de inflexión en el funcionamiento de equipos de trabajo.

No existe una única normativa sobre cómo documentar una red. Usualmente, los administradores de redes y seguridad desarrollan su propia metodología, empleando diversas herramientas y técnicas gráficas basadas en sus habilidades y experiencia. Sin embargo, es lamentable que, en muchas ocasiones, la falta de tiempo y la percepción de esta tarea como tediosa hagan que se relegue.

Documentar una red demanda una profunda capacidad de abstracción y comprensión. Por lo general, estas habilidades se afinan con años de experiencia en el campo. Sin la documentación adecuada, la información crucial a menudo se almacena únicamente en las mentes de los ingenieros y técnicos, muchos de los cuales podrían ser externos a la empresa o marcharse con esa información dentro de sus cabezas.

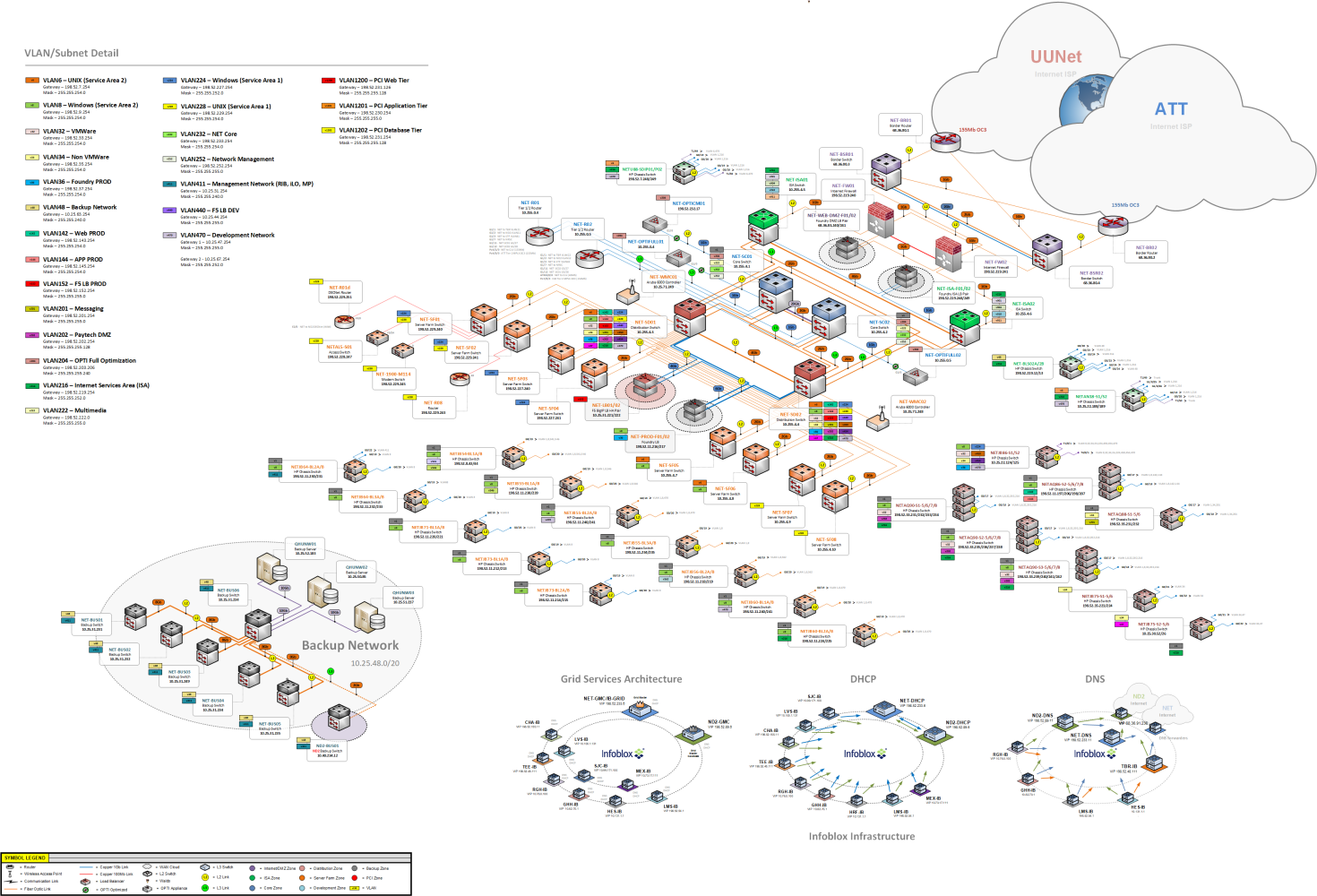

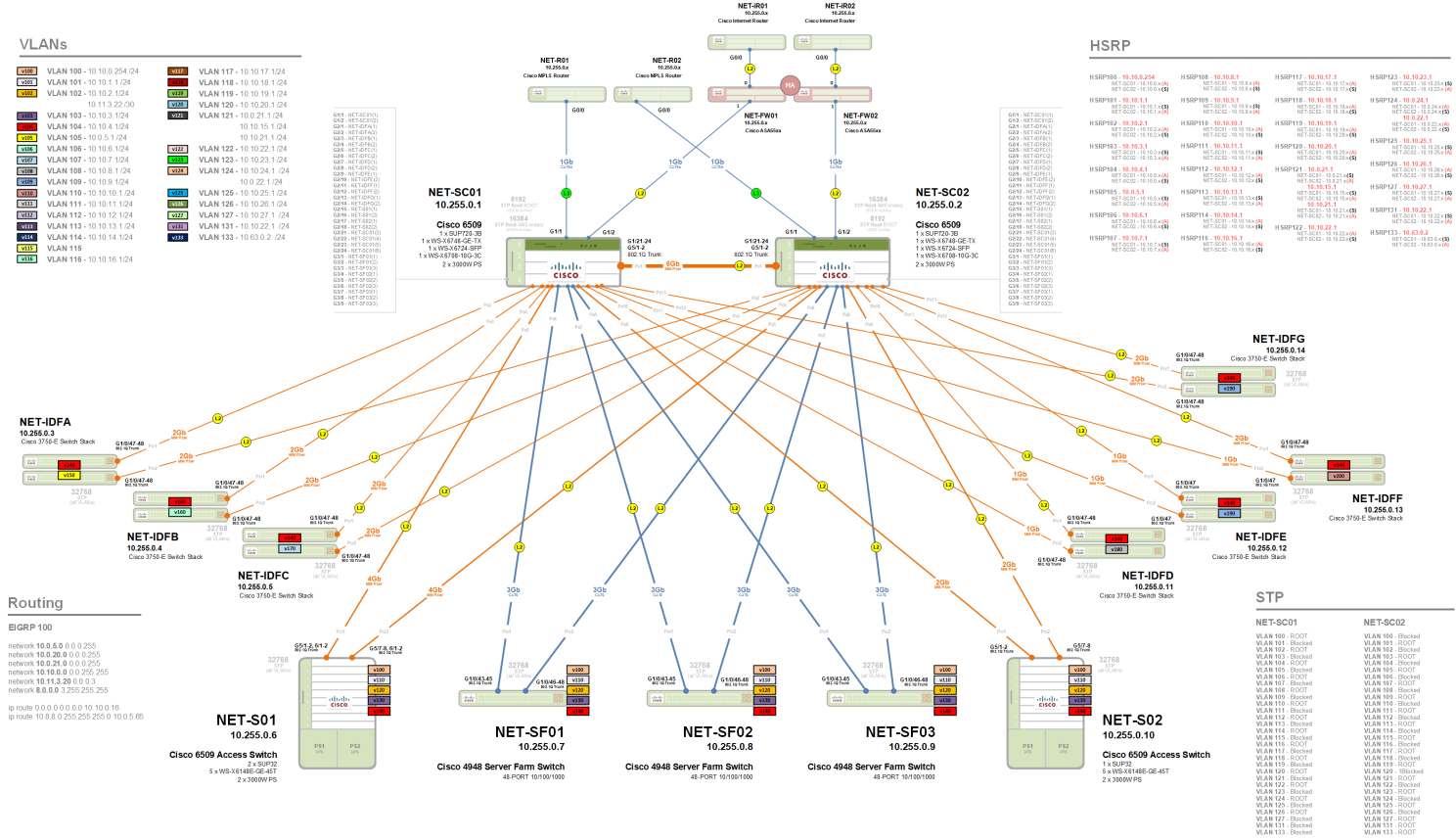

Es cierto, existen numerosas herramientas que prometen automatizar este proceso, ofreciendo mapas en tiempo real y otros recursos visuales. No obstante, quiero enfatizar la importancia de mantener un control manual y detallado sobre nuestras redes.

La maestría surge de la práctica constante. Se dice que se requieren alrededor de 10,000 horas de práctica para dominar con maestría una habilidad. En el caso de la documentación de redes, esto podría ser una subestimación dada la complejidad tecnológica involucrada. Pero una vez que somos capaces de plasmar nuestras ideas de manera efectiva, obtenemos una herramienta invaluable que nos permite ahorrar recursos y resolver problemas con mayor eficiencia.

A pesar de las herramientas automatizadas disponibles, no he encontrado ninguna que rivalice con el detalle y precisión que un experto humano puede ofrecer, especialmente en aspectos como distinguir entre capas lógicas y físicas o representar redes más allá de nuestros dispositivos gestionados.

La habilidad de comprender conceptos complejos como el spanning tree, cdp, lldp, entre otros, y plasmarlos gráficamente de tal manera que cualquiera pueda entenderlos a simple vista es impagable.

Hoy en día, parece que muchos buscan soluciones rápidas y automatizadas sin profundizar en los fundamentos. Encuentro preocupante que muchos recién llegados al mundo de la ciberseguridad o las telecomunicaciones carezcan de conocimientos básicos. Es esencial que recordemos la importancia de entender y trabajar con los fundamentos, en lugar de depender ciegamente de herramientas automáticas. En última instancia, la verdadera experiencia y habilidad radican en aquellos que pueden analizar, comprender y documentar meticulosamente.

Vivimos en la época del botón gordo, de que nos hagan las cosas complicadas, de no saber de verdad como funciona nada a bajo nivel, me encuentro cada día mas «profesionales» de este sector vendiendo humo, herramientas que no saben como funcionan, sin aportar valor, y que queréis que os diga, es decepcionante ver como las nuevas generaciones que vienen al mundo de las redes y la seguridad por ejemplo, no saben que pasa de capa 4 para abajo, cuando vienen los problemas, llaman a quienes se han pegado con las x.25, las redes tokenring, las sna, los que pueden pasarse horas estudiando una captura en un Pcap para ver como hablan los equipo y localizar un fallo, en definitiva los que saben de tcp/ip, los que hacen esquemas de red, y documentan, vivimos tiempos extraños en este sector que imagino que es un reflejo de la sociedad que estamos creando, demasiado vende humos, y gente con pocas ganas……..